無懼勒索攻擊風(fēng)暴 「方舟」勒索治理體檢中心上線

當(dāng)前勒索病毒全球肆虐,勒索病毒攻擊已成為網(wǎng)絡(luò)安全最大威脅,并已形成大量分工細(xì)致、專業(yè)化、職業(yè)化的勒索團(tuán)體組織。在此背景下,亞信安全在9月20日召開「全面勒索治理即方舟計(jì)劃」發(fā)布會(huì),基于“現(xiàn)代勒索攻擊團(tuán)伙就是APT組織”的最新威脅研判,詳細(xì)介紹了「方舟」計(jì)劃的“全貌”,同時(shí)全面解讀了勒索治理的最新理念與解決方案。

勒索病毒演進(jìn)加速,與APT攻擊“合體”

勒索攻擊已經(jīng)成為網(wǎng)絡(luò)安全的最大威脅。據(jù)全球知名威脅情報(bào)機(jī)構(gòu)RiskIQ數(shù)據(jù)統(tǒng)計(jì),每1分鐘就有6家單位遭受勒索攻擊,全年超315萬家單位被勒索,每分鐘因網(wǎng)絡(luò)安全導(dǎo)致的損失高達(dá)180萬美元,全年超過6萬億人民幣。勒索攻擊造成經(jīng)濟(jì)損失甚至超過一些國家的年GDP總量。

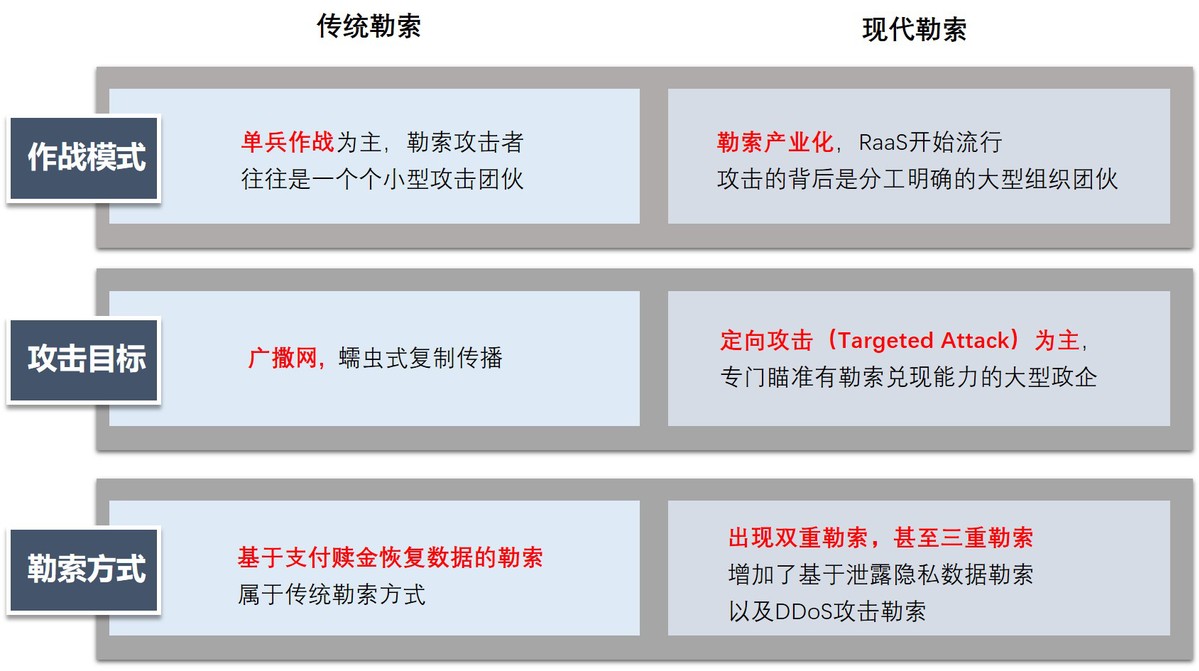

歷經(jīng)數(shù)年演化,勒索病毒無論從攻擊形式、攻擊技術(shù)、勒索形式等都發(fā)生了翻天覆地的變化,勒索病毒已經(jīng)正式進(jìn)入到2.0時(shí)代——勒索團(tuán)伙APT化。現(xiàn)代勒索攻擊的轉(zhuǎn)變升級主要體現(xiàn)在作戰(zhàn)模式、攻擊目標(biāo)和勒索方式上。首先,勒索即服務(wù)RaaS(Ransomware-as-a-Service)的興起使得勒索的作戰(zhàn)模式從傳統(tǒng)的小型團(tuán)伙單兵作戰(zhàn),轉(zhuǎn)變?yōu)槟K化、產(chǎn)業(yè)化、專業(yè)化的大型團(tuán)伙作戰(zhàn),其造成的勒索攻擊覆蓋面更廣,危害程度顯著增加;其次,對于勒索攻擊的目標(biāo),也從過往的廣撒網(wǎng)蠕蟲式攻擊升級成為針對政府、關(guān)鍵信息基礎(chǔ)設(shè)施、各類企業(yè)的定向攻擊;另外,從勒索方式來看,現(xiàn)代勒索攻擊已經(jīng)從傳統(tǒng)的支付贖金恢復(fù)數(shù)據(jù)的勒索方式,演化為同時(shí)開展雙重勒索,甚至三重勒索。

【傳統(tǒng)勒索與現(xiàn)代勒索的區(qū)別】

勒索團(tuán)伙APT化,讓現(xiàn)代勒索威脅表現(xiàn)出更強(qiáng)的攻擊性、更好的隱蔽性、更高的達(dá)成率,更大的危害性,這無疑將對目標(biāo)造成降維打擊。

三大核心賦能「方舟」啟航,體檢中心布局治理頭戰(zhàn)

針對現(xiàn)代勒索威脅持續(xù)猛烈的攻勢,能夠有效遏制勒索團(tuán)伙APT攻擊的最新勒索威脅防護(hù)體系——亞信安全「方舟」正式推出。以治理理念為指引,以產(chǎn)品技術(shù)為基礎(chǔ),以安全服務(wù)為支撐,三位一體的亞信安全「方舟」將引領(lǐng)勒索治理進(jìn)入全新模式,并依此形成全鏈條、立體化的勒索治理合力。

亞信安全提供了三大核心能力賦能方舟治理:

勒索體檢中心:亞信安全運(yùn)營團(tuán)隊(duì)通過部署端點(diǎn)及網(wǎng)絡(luò)探針,對勒索攻擊進(jìn)行全面排查分析,幫助客戶防范在前,早發(fā)現(xiàn)、早預(yù)警、早研判、早處置。利用最新的勒索威脅情報(bào)進(jìn)行數(shù)據(jù)碰撞,確認(rèn)企業(yè)環(huán)境中是否存在勒索行為,將勒索攻擊爆發(fā)風(fēng)險(xiǎn)降至最低。據(jù)悉,亞信安全方舟勒索體檢中心目前已全面上線,訪問下方鏈接或掃描二維碼,開啟網(wǎng)絡(luò)安全健康檢查:https://page.ma.scrmtech.com/cyy-form/index?pf_uid=17105_1758&id=14897&main_id=17105&wx_id=1758&channel=6762

- 全流程處置機(jī)制:亞信安全「方舟」覆蓋了勒索病毒攻擊治理響應(yīng)的全流程,依照攻擊發(fā)生的狀態(tài),協(xié)助用戶建立勒索防護(hù)策略、勒索攻擊事前防護(hù)、勒索攻擊識別阻斷方法,以及勒索攻擊應(yīng)急響應(yīng)。

- 現(xiàn)代勒索治理解決方案:基于亞信安全成熟的XDR技術(shù),現(xiàn)代勒索治理方案可全面覆蓋勒索病毒的攻擊鏈,通過“事前預(yù)防、事中處理、事后掃雷”三大手段,構(gòu)建立體化、平臺級的運(yùn)營防護(hù)能力。

亞信安全「方舟」提供了從勒索攻擊發(fā)現(xiàn)到響應(yīng),再到恢復(fù)的全鏈條綜合治理體系,幫助用戶提早發(fā)現(xiàn)隱患、及時(shí)封堵攻擊、避免二次勒索,最大化降低客戶受勒索攻擊風(fēng)險(xiǎn)和影響。其中“勒索體檢中心”作為本次「方舟」計(jì)劃的前沿陣地,將為用戶布好好勒索治理的頭戰(zhàn),通過高效的網(wǎng)絡(luò)安全健康檢查,快速評估出風(fēng)險(xiǎn)點(diǎn),找出隱藏威脅,助力用戶完成現(xiàn)代勒索治理的進(jìn)階。

據(jù)了解,目前已經(jīng)有行業(yè)用戶通過亞信安全勒索體檢中心對IT環(huán)境進(jìn)行安全測評,針對潛藏勒索威脅風(fēng)險(xiǎn)獲得了針對性的安全治理規(guī)劃和建議。同時(shí),亞信安全也配備了覆蓋全國 31個(gè)省市服務(wù)網(wǎng)絡(luò),通過安全服務(wù)工程師等構(gòu)成的本地團(tuán)隊(duì),以及云端安全運(yùn)營專家、病毒樣本專家、威脅情報(bào)專家的總部團(tuán)隊(duì),協(xié)助企業(yè)確認(rèn)環(huán)境中是否有勒索行為,一同將勒索攻擊爆發(fā)風(fēng)險(xiǎn)降至最低。

全鏈條、全流程,勒索威脅治理全景覆蓋

亞信安全根據(jù)勒索攻擊6個(gè)階段的不同特點(diǎn),推出以XDR技術(shù)為核心的現(xiàn)代勒索病毒治理解決方案,從服務(wù)能力、產(chǎn)品能力逐層向上提供支撐,通過終端、云端、網(wǎng)絡(luò)、邊界、身份、數(shù)據(jù)的檢測與響應(yīng)(目前引擎可洞察72個(gè)勒索攻擊的檢測點(diǎn)),以及威脅數(shù)據(jù)、行為數(shù)據(jù)、資產(chǎn)數(shù)據(jù)、身份數(shù)據(jù)、網(wǎng)絡(luò)數(shù)據(jù)等的聯(lián)動(dòng)分析,形成了針對勒索病毒治理全鏈條,覆蓋“事前風(fēng)險(xiǎn)排查、事中應(yīng)急處置、事后掃除威脅”運(yùn)營處置,為貫穿勒索病毒事件應(yīng)急響應(yīng)全流程的關(guān)鍵動(dòng)作提供了支撐。

- 房屋垮塌,山體裂縫......汛期這些地質(zhì)災(zāi)害需注意!

- 一本書全面了解中國科技安全問題

- 天府國際網(wǎng)絡(luò)安全論壇在蓉召開 業(yè)界聚焦新時(shí)期數(shù)字安全屏障

- 科普中國星空講壇全國科普日特別活動(dòng)在北京舉行

- 文化動(dòng)力視角下的網(wǎng)絡(luò)輿情建設(shè)

- 鄉(xiāng)村振興有活力,300多家農(nóng)機(jī)合作社挑大梁

- 西南財(cái)大楊成鋼:短視頻助力解決中老年人“數(shù)字矛盾”

- 南開大學(xué)原新:互聯(lián)網(wǎng)適老化需“投其所好” 短視頻豐富中老年人生活

- 2024年世界互聯(lián)網(wǎng)大會(huì)烏鎮(zhèn)峰會(huì)定于11月19日至22日舉行

- 鑄牢共同體中華一家親丨天山南北唱新歌:有一種藍(lán)叫“伊犁藍(lán)”!在喀贊其體驗(yàn)維吾爾族風(fēng)情

- 中英雙語H5“時(shí)光穿梭:西安與法國的深厚情誼!”策劃發(fā)布

- 文化中國行看多彩中國丨布依古寨一日體驗(yàn)卡

- 青春華章丨射擊奧運(yùn)冠軍嘗試攝影 看盛李豪和黃雨婷的鏡頭感

- 烈士紀(jì)念日獻(xiàn)花籃,最高的儀式感敬獻(xiàn)烈士英雄

- 文化中國行看多彩中國丨長三角超級環(huán)線高鐵之旅之金山記憶

- 違法和不良信息舉報(bào)

- 互聯(lián)網(wǎng)新聞信息服務(wù)許可證10120170006

- 信息網(wǎng)絡(luò)傳播視聽節(jié)目許可證0108263號

- 京公網(wǎng)安備11010502032503號

- 京網(wǎng)文[2011]0283-097號

- 京ICP備13028878號-6